Reference :

- Network Attacks and Exploitation by Matthew Monte

- The Australian National University CECS

Adavanced Persistent Threats

- Technology is the mediunm - it originates from people

- Focus upstream away from APT signatures to APT tradecraft - Understand APT decision and where to look (위 흐름으로 어디서 부터 시작할지)

- Know the complete picture from start to end.

- Greater understanding enablse better profiling

— 즉 여태 있던 것들을 공부함 어디서 시작하는지 모델을 이해하기

- Know networking protocols

- Understand OSI, TCP/IP

- Understand logical Network segment

— 네트워크 기술에 대해 이해가 필요하다

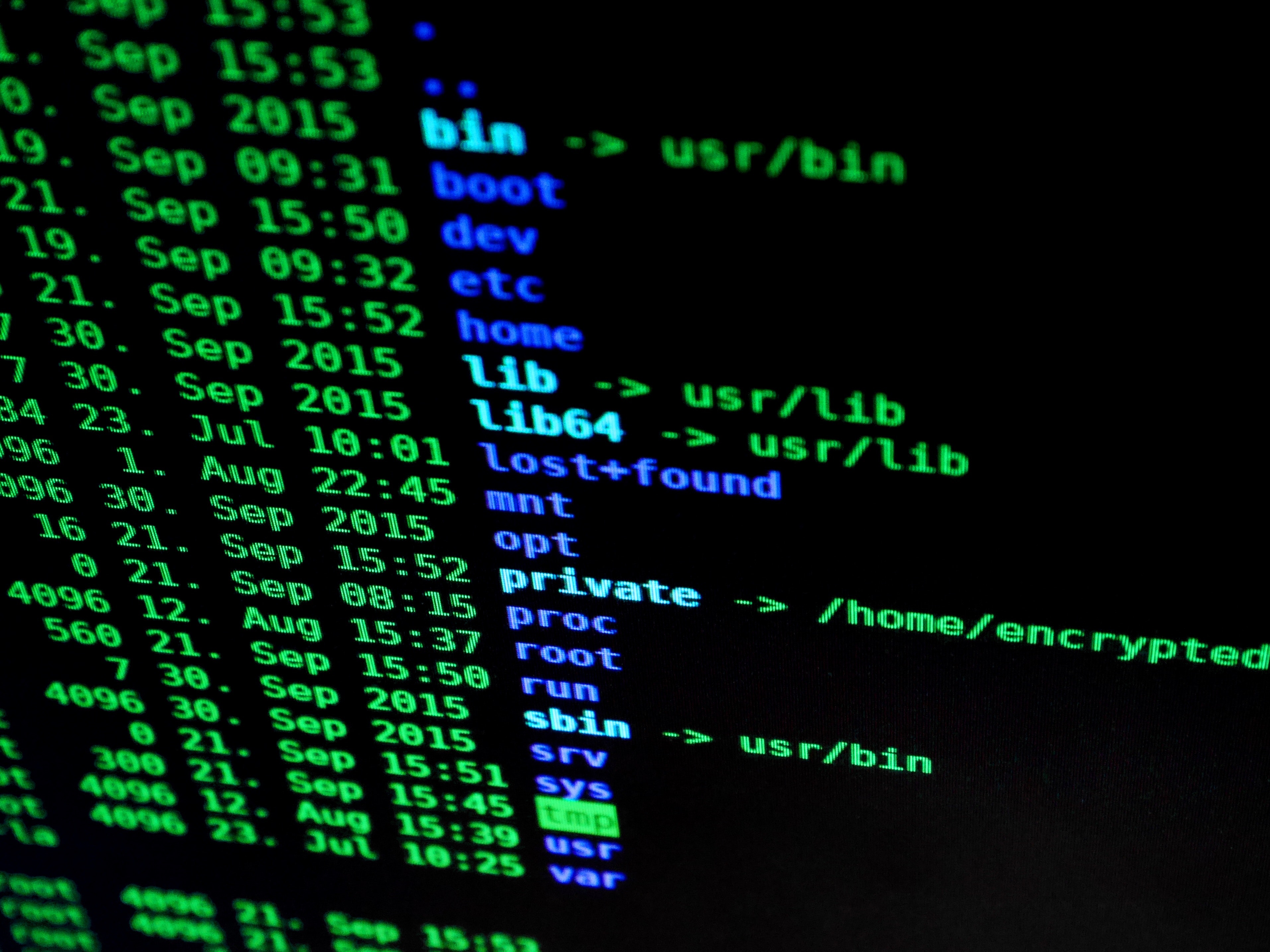

- Comfrotable with Command Line Interface (CLI) - OS

- Understand Components - file system, registry, services…

— 소프트웨어에 대해 이해가 필요하다

Tradecraft Theory (스파이 활동에 필요한 지식의 이론)

Targeting: to better plan our approach to the objective.

Core tactics

Leverage

Pivot

- Proxy

- Tunnel

- Shovel

Pillage

- Copy

- Query

- Capture

Discover

Research

- Harvest

- Mine

Recon

- Scan

- Probe

Assure

- Security

- Bootstrap

- Beacon

- Surveillance

- Static

- Dynamic

- Stealth

- Hide

- Clean

- Blend

- Blind

Access

- Exploit

- Inject

- Spoof

- Overflow

- Script

- Payload

- In-Line

- Staged

- Kamikaze

- Vector

- Direct

- Intercept

- Redirect

Cyber Tradeoff 4Ts

- Target: Establish a detailed model of the target space.

- Further analyse the existing target intelligence and derive target intelligence collection requirements. 목표정보 수집및 필요조건 수립

- Initial research and reconnaissance against target. 초기조사 및 정찰

- Construct five-level target model.

- Tactics: Design sub-tactic objectives for each target. 목표물에 따른 상세 작전수립

- Introduce Discover/Access/Assure/Leverage and corresponding sub-tactics.

- Understand tactical goals and considerations - 작전 목표및 고려사항 이해하기

- Learn tactical frameworks to structure activities - 작전 체계 배움으로써 실행 구조만들기

- Techniques: Select best one to achieve the sub-tactic objective. 작전에 따른 기술 선택하기

- Identify the range of technique to achieve the goal. - 사용가능 테크닉 찾기

- Compare and contrast techniques. - 테크닉 비교 대조하기

- Cosiderations in choosing one. - 테크닉 선택 고려하기

- Tools: Select best one to achieve…

- Examine trade-offs between qualities of tools in flexibility and ease of use.

- Look at ways to systemize and automate activites (reduce potential error/efficiency…)

- Practice procedural use of tools. 연습하기

Case Studies

Black Energy - https://blog.alyac.co.kr/547

엑셀 메일첨부로, 엑셀내 메크로 실행으로 스크립트를 설치, 시스템32에 들어가 파일을 이용 exe파일을 설치및 바로가기 설정이후 스스로를 삭제. 바로가기 설정에 컴퓨터를 킬때마다 파일을 실행하는 스크립트가 시작됨 인터넷 익스프로어러 보안 셋팅을 바꾸고, 관련 웹사이트로 꾸준히 접속 연결을 시도

- 회사 네트워크와 발전소 네트워크는 방화벽으로 인해 들어갈수 없었음

- 몇달간동안 회사 네트워크를 스캔, 맵핑을 하고, 윈도우 도메인 컨트롤러에 접근권한을 얻는데 성공

- 윈도우 도메인 컨트롤러에서 정보를 수집후 이 정보로 방화벽 통과 (페이즈2)

- 공격시작

- 파워 서플라이 프로그램 재설정 성공 (전력 자동 재공급 무력화)

- 킬디스크 배포해 워크스테이션 고장 (부팅 안되게함)

- 직렬-이터넷 컨버터에 펌웨어 오버라이트 (원격 제어 불가능하게 함)

- 전화 시스템 무력화 (손님들에게 전화 안옴)

- 파워꺼버림.

APT28 - 러시아 정부에 대한 집단만 타게팅함

대부분의 공격을 이메일 피싱에 의존하고 있음.

- 메일에 첨부파일 방식 2. 단체에서 제작한 웹사이트 링크걸기 3. 관계자가 자주 사용하는곳들을 감염시켜 침투하는 방법.

- 메일에 진짜 첨부파일을 같이 보내서 의심을 줄임 (리스트 파일 원래 한개인데 두개 보내는등)

- 가짜 웹사이트를 만들어서 링크를 타고 온 사람이 로그인을 시도하면 페이지 오류인척, 새로고침 혹은 다시 시도하면 정상 사이트로 보내 아이디 비번 뺏기

- 가짜 웹사이트 티를 안내기 위해 주소이름이 비슷하게 지음 (폰트를 이용한 착시등)

- 마이크로소프트 오피스 취약점을 이용하여 (매크로) 침투

이와 같은 방법을 통해 타겟 시스템에 점차적으로 침투함

APT29; Hammertoss and Seaduke

러시가 정부에 청부를 받음. 고위층 개인이나, 정부 조직, 미국및 유럽의 국제 정책및 개인 리서치를 목표

공식인정 받음 서비스들을 이용 (트위터등) 하여 보호자들이 찾기 힘들게 만듬

- 공식 계정을 생성 (트위터) - 커뮤니케이션 채널 수입

- 해머토스도 1번과 같이 계정을 만듬

- 해머토스는 1번계정으로부터 명령을 받음 (안에 방문해야할 링크, 복호화 코드등이 적혀있음)

- 링크를 타고 들어가서 트위터 사진을 다운받아, 안에 숨겨져 있는 데이터 추출

- 추출한 데이터의 명령어 수행 (다양한 공격 수행함: 파일삭제, 파일 깃헙업로드, 이메일 통해 빼돌리기, 중요 정보 모아두기등등)

- 클라우드 서비스로도 업로드 할 수 있었음

Network 이해하기

TCP/IP will aid troubleshooting.

- 인프라의 논리적 구조와 컴퓨터간 통신을 설명한다

- 각 모델은 레이어들의 계급구조로 이루어져 있다

- 낮은 레이어는 윗 레이어를 보조한다

- 절차가 실패했을때, 낮은 레이어부터 위로 점검/고치기 시작한다

- OSI도 좋지만 TCP/IP 가 좀더 우리의 목적에 부합하다

TCP/IP model describes how data is passed

Sending data to applications needs the support of network, internet and transport layers.

- Domain Name: Title or role assigned to computer

- Host Name: Configurable name for computer

- Port: Logical address for application data

- 어플리케이션 상호 구분을 위해 사용 - 각 프로토컬에 맞게 따라감

- IP 내에서 프로세스 구분을 위해 사용

- 80: HTTP, 22: SSH, 53:DNS 혹은 임시포트로 프로세스들에게 임의 사용

- IP address: Logical address for NIC

- MAC: Physical network interface card (NIC) hard-coded ID

- 데이터 링크 계층의 일부

- 이더넷 기반 기기에 모두 하나씩 할당된 고유 아이디

- 앞 24비트는 제조사 코드 뒤 24비트는 기기 고유코드

Networks are segmented physically and logically. (pg 67)

- Subdomain/zone - controls user and system accessibility to one another.

- en.wiki.com 은 wiki.com의 서브 도메인이다.

- Subnet - A sub portion of IP address (부분망).

- bitwise and - create prefix.

- subnet host num = 2^(subnet mask - 24)

- VLAN: LAN에 흐르는 트래픽을 제한하여 불필요한 트래픽 차단

- 논리적인 LAN으로 주로 스위치에서 사용된다

- 한 장비내에서 브로드캐스트 도메인을 나누는 것

- 같은 가상랜 내의 노드들과 통신이 가능하다.

- 다른 가상랜은 트래픽을 공유하지 않는다.

- 네트워크 성능 효율성이 올라감 - 병목현상 줄이기.

Each Layer purpose

Layer 2 - Data Link: Can I get a past the switch? 스위치 통과 가능한가 (접근 주소 찾았나)

- Can I see ARP (Address Resolution Protocol) broadcasts (맥-아이피) from the target

- Am I in a vlan?

Layer 3 - Network: Can I route to the target? 타겟까지 접근 가능한가 (패킷 교환)

- Is the target receiving my packets

- Is the target blocking my packets

Layer 4 - Transport: Can I reach the target port? 타겟 포트 가능한가 (포트,프로토콜)

- Is the port blocked

- Is the protocol blocked

- Is the port being used